WordPress插件LayerSlider的重大安全漏洞

关键要点

WordPress插件LayerSlider存有严重的SQL注入漏洞,允许未认证攻击者提取密码哈希值。漏洞编号为CVE20242879,CVSS评分为98,直接影响LayerSlider版本7911到7100。漏洞补丁已于2024年3月27日通过LayerSlider 7101发布,解决该问题。该漏洞由AmrAwad于3月25日的Wordfence漏洞悬赏活动期间发现,并获得5500美元的悬赏。WordPress插件LayerSlider存在一个严重的安全漏洞,可能会使未认证的攻击者通过SQL注入提取用户的密码哈希值。根据CVE20242879的跟踪信息,这个漏洞的CVSS评分高达98,影响了LayerSlider的多个版本,具体为7911至7100。漏洞的修补程序在2024年3月27日随LayerSlider 7101的发布而出,现在用户应立即更新至最新版以保障安全。

LayerSlider是一款视觉网页内容、图形设计和数字视觉效果插件,全球用户数以“百万”计,根据其官方网站的说法。

该漏洞是由AmrAwad在Wordfence的漏洞悬赏活动中发现并报告的,在这次活动中,该研究者获得了5500美元的悬赏金,这也是Wordfence有史以来支付的最高金额。

漏洞详情

漏洞的风险主要源于LayerSlider配置的有关滑块弹出窗口的查询功能。如果“lsgetpopupmarkup”函数的“id”参数不是数字,则在传给“find”函数之前没有进行必要的清理。此外,虽然插件使用“escsql”函数对args值进行转义,但“where”键被排除在外,因此攻击者控制的输入在“where”中可能会被包含在数据库查询中。

这意味着,攻击者可以构造请求,通过操纵“id”和“where”参数,从数据库中提取敏感信息,包括密码哈希值。

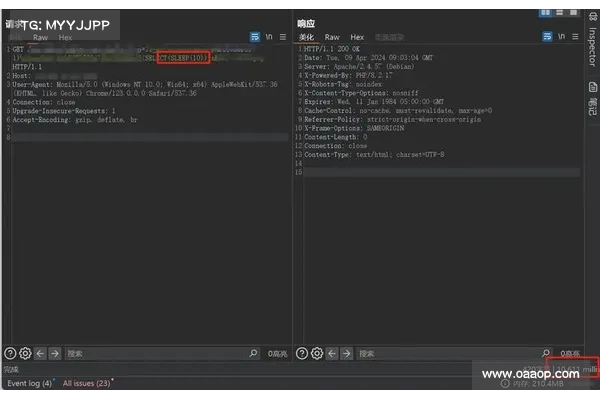

加速器下载

加速器下载尽管如此,由于查询的结构,当利用此漏洞时不支持基于UNION的SQL注入,因此攻击者需要额外采用SQL CASE语句和“SLEEP”命令。这种方法被称为基于时间的盲注,它通过监测数据库服务器响应时间,结合指定的真/假CASE语句以及SLEEP时间,间接提取数据。

通过不断使用不同的CASE条件查询数据库,并观察响应时间,攻击者最终可以确定数据库中包含的值。

“这种复杂但频繁成功的方法可以在利用SQL注入漏洞时从数据库中获取信息,”Wordfence在其关于LayerSlider漏洞的博客中表示。

常见风险与实例

受到影响的WordPress插件是攻击者获取数据或妥协WordPress网站的热门入口。例如,Popup Builder插件中的跨站脚本漏洞追踪编号为CVE20236000于1月被利用,导致超过6700个WordPress网站感染了Balada Injector恶意软件。

此外,Balada Injector还在超过9000个网站中被部署,这些网站受到TagDiv Composer插件漏洞追踪编号为CVE20233169的影响。根据Sucuri的统计,在过去六年中,Balada Injector活动已导致超过一百万个WordPress网站遭到入侵。